1. A1→A2,A2→A3,A1→A4,问是第几范式,2NF

- v* A1 L& E6 p7 L6 w) v2. A1→A2,A2→A3,A2→A4,A4→A2,问候选键是哪个,A1( a: u% f% {- k9 E5 \% `2 }) p* n4 `

3. 接口支持热插拔,且传输速率较快,选项RS232、SATA、IDE、ATA0 H' N3 z* V1 h' J8 w6 v

4. 哪种RAID没有校验盘,安全性高,选项RAID0、RAID1、RAID5、RAID10

5 P' S) z X7 H5 B8 }; H. N( E5. 寄存器间接寻址方式中,操作数被存放在主存单元& U8 b8 D4 H$ X" ?! p2 @! p' m5 J

6. 虚拟化技术不包括 选项有主机 存储 网络 系统# [5 {% Q2 j% [

7. 计算机系统组成中,控制器负责将程序指令从主存中取到CPU进行执行

( W2 B' @8 ?4 ^" `8. 数据通路的功能是实现CPU内部的运算器和寄存器,以及寄存器之间的数据交换

+ s, c( ?5 o+ k9. 加速比、吞吐率的题?2 C7 h% E; w) _5 F: ]- g6 X

10. 关于ERP的描述,错误的是,有个选项ERP是不需要考虑物流业务

+ H* Z# `4 b. G: z! ^: G11. 形式化方法可以避免哪些问题,给了四个描述1234,答案是俩描述的两两组合

5 W( T- r' ~# K2 v/ B1 X/ u* D12. 问哪种测试注重程序内部结构和逻辑,选项黑、白、灰。。

% | y9 }4 v( S. }0 M13. 问哪种开发方法跟客户沟通最频繁,选项有敏捷,其他忘了. a& Q: K: H, S" g; H) ^" _; k2 X5 s

14. 父类和子类是什么关系?选项有泛化。。。。

* J9 T- N7 b& r A1 T9 I# H/ j15. 强调消息传递时间顺序的交互图是,顺序图8 O0 W+ Z6 r8 x w# S) a4 _3 J

16. 强调消息传递的交互组织的交互图是,通信图

5 ~: B/ e9 i6 I17. 专利保护期限是多少年,20年1 G. P' s- j" b/ R) h3 p/ Z2 V

18. 专利的保护期限起始时间是从什么时候算起,申请日

7 e( d/ z. a% q! k9 M( w19. 开发一个类似TCP/IP的协议,需要采用哪种架构风格?选项有层次、数据流。。。* K! `5 x/ f8 F q

20. 内聚程度最高的类型是哪种?功能内聚2 e2 {( J% m, @% _3 J+ A/ m5 ^4 D4 o

21. 云原生四驾马车:持续交付、DevOps、微服务、容器4 [: D$ u8 w1 `- _ q* K" ?7 p, ?

22. Unix跟windows系统采用树形目录结构* N/ ?* B8 E# O. Z7 I I5 G

23. 数据分片原则不包括相交性5 c7 y7 `7 E" S5 J

24. 三网融合不属于三网的是移动网

5 g+ e( [; c: d: @25. 软件生命周期最长的时间阶段是运行维护

1 r/ H9 E+ Z. j7 o7 @26. 对称加密算法IDEA明文和密文都是64,密钥长度128位. T$ b5 y7 u) R. C

27. 不属于死锁产生条件的是:共享条件

g$ ]4 x4 C& s! d, x+ X4 X$ p28. SSl工作在TCP/IP的传输层8 K$ d" b. _% H' g2 ^

29. 内核线程依赖于操作系统内核,由内核需求进行创建和撤销

/ I% |# S6 @. ]% {$ j- [% f30. SSl协议中不包括链接协议,包括记录、握手、告警# h- `! X- X6 s3 t7 |

31. 编译后的程序产生的目标程序放置位置称为逻辑地址- ~( N: W) U# j3 B

32. 信道带宽2MHZ,信噪比30db,信道容量为20Mbps

, o2 N4 T3 Y; V2 I4 H: r33. FTP使用TCP传输协议+ J9 |1 K! l2 |0 F

34. IPSec说法错误的是只针对于IPv4环境

/ J/ Y1 W& ~* G35. 局域网中的拓扑结构一般不包括点对点结构

* q( Y3 y2 u: c' f36. P1VP2的等价是(P1P2). A( m/ Z: y: N- Z9 u4 [8 S8 i

37. 从关系R中抽取出满足给定限制条件的记录操作称为选择

5 j5 H& w$ G4 R- p0 r [( A- J2 X38. 隔离性是指一个事务的执行不被其他事务干扰,即一个事务内部的操作及使用的数据对并发的其他事务是隔离的

; C% x0 }& d& k' I6 ^6 [) V39. 三类总线按功能划分不包括服务总线( g E3 W" P5 _% N+ R8 U

40. RISC描述不正确的是指令长度不固定

/ R$ t: v; w7 y; a; a41. 某机字长32位,其中1位表示符号位,若用定点整数表示,则最小负数是-2308 [8 W" D# U1 b& |

42. BITA是以一种以业务为导向的,全面的IT管理咨询实施方法论

2 ^: E/ v4 L6 }5 ]0 z* M4 d% O43. 多态是指同一个操作作用于不同的对象时可以有不同的解释,并产生不同的执行结果

' h$ j. U5 S5 H44. 类关系从强到弱依次是继承、组合、聚合、关联

% t, w% E$ L) v45. SO三个抽象级别由低到高分别是操作、服务、业务流程

. v: w6 w5 V4 B# D46. 通过原型可以快速构造出一个小型系统,满足客户基本要求

' }# d! L( v! w5 L7 E: d& ]" |- r47. 如果页面的访问顺序为(0,0,1,1,3,1,2),有2个页帧可供程序使用,按照先进先出页面置换算法,共产生4次缺页中断" ]1 }4 R+ \" b; X3 P9 W

48. 在单处理机系统中,某个时刻只能有一个进程处于运行状态. R* F) Q8 C/ _! G2 i4 y

49. 吞吐量是指在给定时间内,系统所能处理的任务数量3 ^1 T1 B4 r, H! c

50. 服务建模可以分为服务发现、服务规约和服务实现三个阶段。在服务发现阶段、自上而下的方式是从业务着手进行分析,讲业务领域进行分解、流程分解和变化分析

$ m1 j$ n& Q6 j5 X51. Web3.0以区块链为基础构筑信任科技体系,打造价值互联网信任根基1 E, U/ t m* |- `

52. 主流电子商务类型不包括C2B

- W# t. }: t6 s# C# G+ s( H53. 强调风险分析的是螺旋模型

- N0 k8 W8 r, t8 ^* A54. 三位专家为10幅作品投票,每位专家分别都投出了5票,并且每幅作品都有专家投票,如果三位专家都投票的作品列为A等,两位专家投票的作品列为B等,仅有一位专家投票的作品列为C等,则下面说法正确的是A等比C等少5幅9 x" ^. U7 Q% t$ s9 ]+ S+ N( B3 ]

55. 适用于封闭网、以传统的密钥管理为中心的代表是KMI

1 P/ s5 \& ?6 Q' t2 {& d56. 传输频带最窄的是SSB! ~: G% C8 G! q0 Z" t8 D

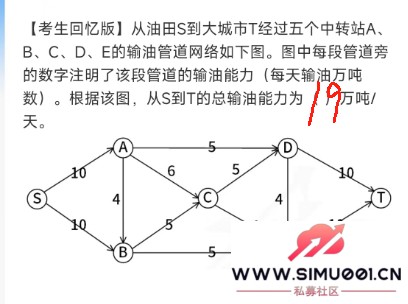

57.

& f* K1 Z& \) o8 y

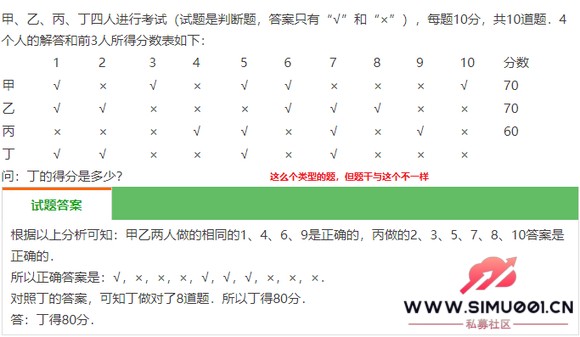

. Y# C! ~6 E4 s4 {. A+ W58. 类似题,不是原题,据说考题答案是60. v9 o- p( p' \0 z

* O* L6 O- e9 o0 \

: D# U# ^4 O" D) |( J3 R+ G59.

4 R/ O6 q ` M t

3 J2 l$ p! `+ D' F: I8 H

' s% t( {) C' S. I8 I/ R% ~- Q

' s% t( {) C' S. I8 I/ R% ~- Q

案例一 G: {6 t0 \7 \4 H- V

远程机器人监护老人+ l* s7 p; E, c+ m+ G6 `* w8 @/ a6 D" G

问题一(9分)列举6种需求获取的方法

( Q, O7 Y3 M5 W问题二(10分)根据用例图、顺序图完善“远程控制机器人”用例中的用例描述、参与者、事件流、前置条件、后置条件等信息& Y- K' G4 g( }, | b0 X

问题三(6分)三种用例类对象,进行说明,是写实体对象、边界对象、控制对象还是写用例、参与者、通信关联?

& G8 p% m F& y8 i案例二

, o7 e, }2 H$ I$ F* G' A停车问题* k+ F6 o4 e9 L* G$ ~

问题一(11分)题干给了一堆需求描述,把这些需求描述进行分类,分为功能需求、非功能需求、约束。解释判定表,题干中哪个需求需要用判定表,为什么6 d- f8 x' _- q: `

问题二(8分)完善数据流图,DFD绘制原则) {$ P4 {( t' B9 t

问题三(6分)写出结构化建模的三种模型5 t6 ^0 {$ x$ \8 V2 m

案例三

T; d+ s& j4 J! E1 m自动驾驶题

- i5 M) N/ k3 Q4 m1 k问题一(10分)中间件定义和作用、列举4种中间件

4 z- j5 e+ d c* o问题二(8分)为应对高可靠、高稳定性、高实时性,出了两种方案,不出意外有个倒霉的方案就被pass掉了,给了10来个理由,问选中的方案符合这里面哪8个?一个一分

3 b/ s+ K5 t# E8 w+ q$ e, i问题三(7分)给了一个通信架构图,说明服务发现、三种通信协议是怎么工作的

" D$ c, F' E) Q- E" C案例四 D' ?( u+ s6 |# Q1 A- v5 H

Web(这是个残基题,1、2问的题干一样,让人看不懂)

/ j% l! ~0 w/ l5 M0 O! b5 e0 c问题一说明http、websocket的区别: `% L! d0 K4 `3 ]

问题二同上, L# D9 r; l, Q9 g. A9 R

问题三非对称加密原理说明

" E8 o# k w m q x案例五, O3 X$ o( c6 V; I' ?

数据库题,这题了一眼有BC范式跟sql语句就没做

+ D; k6 u9 n' m6 D3 H论文一( M% Y3 }1 y1 z7 U6 K! f- n

论多数据源的集成

/ \5 ?5 E/ J- v论文二

) z( o- |, B7 U6 @8 f性能测试. z+ p0 o3 n4 g# |+ C

论文三9 s/ P6 P& M1 f. w/ O" s

云原生的开发?

% ~, I- v& H: D; k2 }4 M# p论文四) u1 Y' L8 \! M5 p: S! H7 y

ABSD,架构考系分的,系分考架构的,玩的真六 |

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图

|手机版|Archiver|

( 桂ICP备12001440号-3 )|网站地图